Wie können wir helfen?

Fortgeschrittene Datensicherheit und Verschlüsselungstechniken in Windows

Heutzutage spielt Datensicherheit eine sehr wichtige Rolle sowohl in der IT als auch in alltäglichen Leben. Wie man sich vor Angriffen bestens vorbereitet und welche Arten der Verschlüsselungstechniken überhaupt genutzt werden erklären wir in diesem Artikel

Geschichte der Verschlüsselungstechniken:

- Bereits in der Antike wurden einfache Verschlüsselungsverfahren verwendet, die sich auf eine Codierung der zu schützenden Informationen beschränkten.

- Die Cäsar-Verschlüsselung ist ein bekanntes Beispiel: Der römische Feldherr Gaius Julius Cäsar verschob die Buchstaben seiner Wörter im Alphabet, um seine militärische Korrespondenz vor Spionen zu schützen

- Moderne Chiffrierungen verwenden jedoch komplexe Algorithmen und sind für Kryptoanalytiker deutlich schwerer zu knacken

Verschlüsselungstechniken aus heutiger Sicht:

Während damals schon verfahren benutzt wurden um eine Nachrichten zu verschlüsseln wird dieses Prinzip in heutiger Sicht auf ähnlich aber auf andere Weise durchgeführt, dabei unterscheidet man auf folgende Verschlüsselungsmethoden:

- Symmetrische Verschlüsselung:

- Verwendet denselben Schlüssel für Verschlüsselung und Entschlüsselung.

- Einfach in der Handhabung.

- Erfordert einen vertraulichen Austausch des Schlüssels zwischen den Kommunikationspartnern.

- Beispiele: Caesar-Verschlüsselung, AES (Advanced Encryption Standard).

- Asymmetrische Verschlüsselung:

- Verwendet zwei verschiedene Schlüssel: öffentlicher Schlüssel zum Verschlüsseln und privater Schlüssel zum Entschlüsseln.

- Flexibler, aber komplexer.

- Löst das Schlüsselaustauschproblem, da der öffentliche Schlüssel ohne Risiko übertragen werden kann.

- Beispiele: RSA, DSA, ECC.

- Hybride Verschlüsselung:

- Der Sender wählt einen zufälligen symmetrischen Schlüssel (Session-Key).

- Mit diesem Session-Key werden die Daten symmetrisch verschlüsselt.

- Dann wird der Session-Key asymmetrisch mit dem öffentlichen Schlüssel des Empfängers verschlüsselt.

- Die hybride Verschlüsselung kombiniert die Vorteile beider Verfahren: Geschwindigkeit der symmetrischen und die Sicherheit der asymmetrischen Verschlüsselung

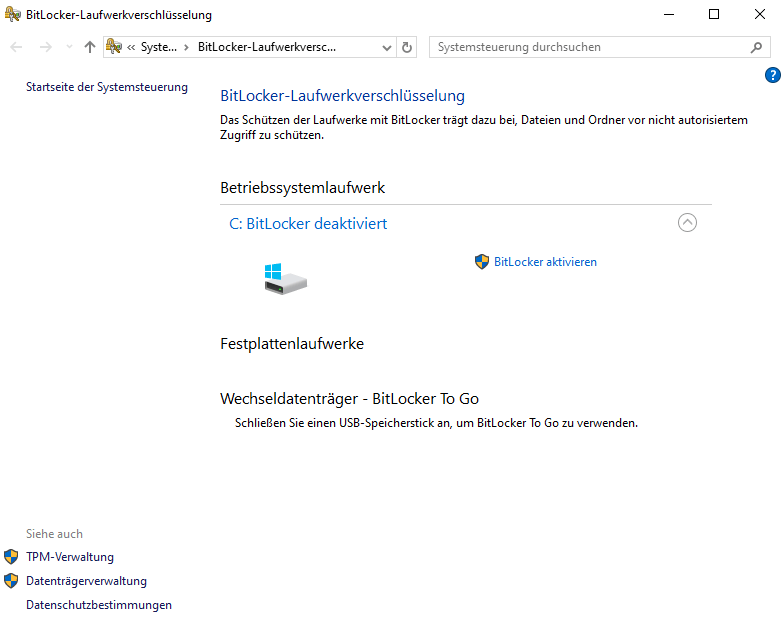

Verschlüsselung mit BitLocker:

Möchten Sie Ihre Festplatte vor Angreifern schützen, können Sie falls Sie eine Windows Pro Edition besitzen, den BitLocker verwenden. Damit stellt Microsoft die Möglichkeit einer gesamten Festplattenverschlüsselung bereit:

- Funktionsweise: BitLocker nutzt 128- oder 256-Bit lange AES-Schlüssel zur Ver- und Entschlüsselung. Für maximalen Schutz kann es in Kombination mit dem Trusted Platform Module (TPM) verwendet werden. Das TPM ist eine zusätzliche Hardwarekomponente im Rechner, die sicherstellt, dass der Computer im Offlinezustand nicht manipulierbar ist. BitLocker kann jedoch auch ohne TPM eingesetzt werden

- Unterstützte Dateisysteme: BitLocker funktioniert mit den Dateisystemen FAT16, FAT32, NTFS und exFAT

- Aktivierung und Systempartition: Wenn BitLocker aktiviert wird, erstellt Windows automatisch eine eigene Systempartition, die die notwendigen Daten enthält, um den Rechner zu starten und die verschlüsselten Daten der Betriebssystempartition zu laden

- PIN oder Schlüsseldatei: Der Rechner kann nur gestartet werden, wenn die richtige PIN eingegeben oder eine Schlüsseldatei auf einem Wechseldatenträger bereitgestellt wird

Falls Sie keine Windows Pro Version haben:

Besitzen Sie lediglich nur eine Windows Home Edition können sie den BitLocker nicht benutzen. Daher können Sie auf eine andere kostenlose Alternative zurückgreifen. VeraCrypt basiert auf TrueCrypt und ist die aktuell aufgewertete Version mit verbesserten Sicherheitsstandards. Mit VeraCrypt lassen sich Festplatten ebenfalls auf einen ähnlichen Sicherheitsstandard verschlüsseln. Den Link zur Website von VeraCrypt finden sie hier.

Verschlüsselung mit dem EFS (Encrypted File System)

Im Gegensatz zu BitLocker werden mit dem EFS anstatt der gesamten Festplatte, nur einzelne Dateien verschlüsselt. Anstelle des TPM wird ein anderes Verfahren für die Verschlüsselung benutzt. Die Daten sind dann auch nur Anwenderspezifisch aufrufbar, sprich nur auf den jeweiligen Benutzer der die Daten verschlüsselt hat verfügbar.

Zusätzlicher Schutz mit Windows Defender und Advanced Threat Protection

Abgesehen von den Verschlüsselungstechniken kann man auch auf den Windows Defender Advanced Threat Protection (ATP) einem integriertem Dienst in Windows 10, der Unternehmen dabei unterstützt, erweiterte Angriffe auf ihre Netzwerke zu erkennen, zu untersuchen und darauf zu reagieren, zurückgreifen:

- Funktionen von Windows Defender ATP:

- Echtzeit-Abwehr: Windows Defender ATP bietet Echtzeitschutz vor heimtückischen Bedrohungen wie Hacker-Angriffen und Zero-Day-Attacken.

- Zeitreisen-ähnliche Fähigkeiten: Der Dienst analysiert den Zustand von Maschinen und deren Aktivitäten der letzten sechs Monate, um historische Untersuchungsmöglichkeiten zu maximieren und Informationen über einen einfachen Angriffszeitstrahl bereitzustellen

- Automatisierte Reaktionen: Windows Defender ATP nutzt künstliche Intelligenz, um Warnhinweise automatisch zu untersuchen und zu entscheiden, welche Gegenmaßnahmen ergriffen werden können

- Integration mit dem Configuration Manager:

- Endpoint Protection kann Ihnen dabei helfen, Microsoft Defender for Endpoint zu verwalten und zu überwachen.

- Durch Hinzufügen und Bereitstellen einer Konfigurationsdatei für das Client-Onboarding können Configuration Manager die Integrität der Bereitstellung und den Status von Microsoft Defender for Endpoint Agents überwachen

Fazit

Man sieht es gibt viele Möglichkeiten seine Daten vor fremdem Angreifern fernzuhalten. Wichtig ist den Blick auf die aktuellen Neuerungen zu behalten und Nachrichten zum Thema Datensicherheit und neuen Angriffstrends verfolgt. Regelmäßige Updates und die eigenen Systeme auf den neusten Stand zu halten tragen zusätzlich zur Datensicherheit bei.